Awalnya diterbitkan di: Cek Peta Serangan Siber Terkini Di Honeynet.bssn.go.id • Blog Situstarget

Dengan mengetahui peta serangan siber yang saat ini sedang trending.

Setidaknya kamu jadi mengetahui ancaman siber apa yang mungkin akan kamu hadapi.

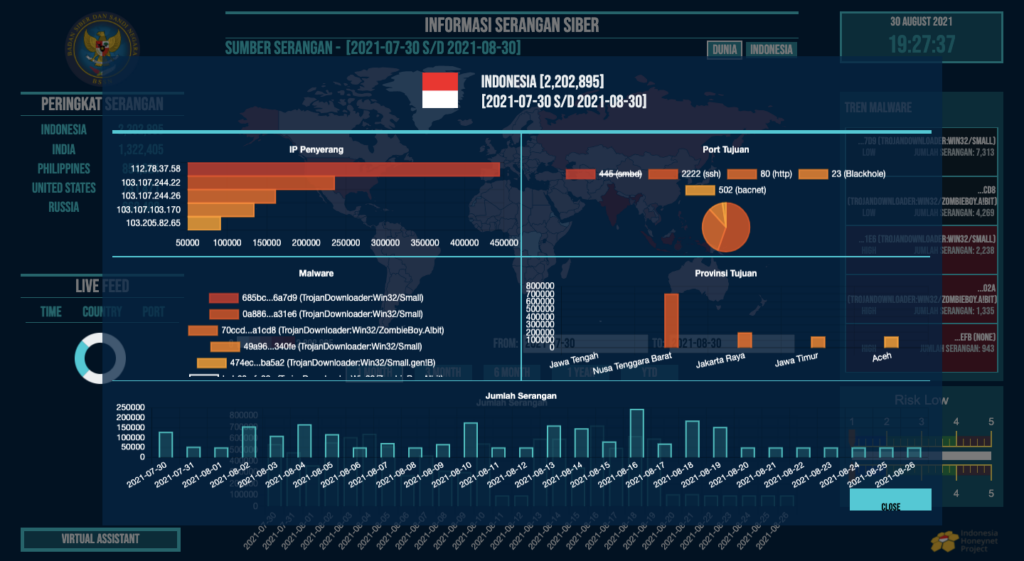

Honeynet.bssn.go.id menampilkan data visual yang menarik dan mudah untuk pengguna operasikan.

Misalnya saja mengetahui peta serangan siber dari jenis malware yang lagi menduduki puncak peringkat tertinggi, yang menginfeksi device di dunia.

Mungkin jenis atau variannya bisa berbeda dengan yang ada di Indonesia.

Hal ini tidak lepas dari behaviour dan level pengetahuan dan pendidikan siber dari setiap pengguna internet di setiap negara juga berbeda-beda.

Salah satu contoh yaitu penggunaan software bajakan di Indonesia.

Kita tidak pernah tahu apakah software bajakan tersebut telah disusupi oleh malware atau tidak.

Dan biasanya software bajakan tidak mendapatkan support teknis maupun pembaruan aplikasi dari software developer-nya.

Software bajakan ini banyak jenisnya, bisa Windows mungkin yang bajakan, Adobe, Microsoft Office, Anti virus, plugin dan tema WordPress yang nulled, dan semisalnya.

Sebaik apapun antivirus yang kamu gunakan jika sistem operasi Windows yang kamu gunakan bajakan atau hasil crack, bisa jadi data kamu dalam ancaman.

Hal yang sama berlaku juga pada pengguna WordPress, kalau kamu menggunakan tema atau plugin bajakan satu saja.

Lalu melakukan optimasi keamanan dengan berbagai cara agar situs aman dengan plugin keamanan apapun itu tidak akan ada artinya.

Karena sulit untuk mengetahui keberadaan backdoor pada software bajakan.

Dari peta siber, terlihat juga beberapa port yang menjadi target serangan seperti port 80 (HTTP) dan Port 22 (SSH).

Cara Melindungi Layanan SSH Port 22

Bagi pengguna VPS, kamu wajib mengamankan service maupun setiap port yang terbuka.

Kamu bisa melindungi port 22 (SSH), dengan beberapa cara:

1. Menonaktifkan Login Root Pada SSH Server

2. Melakukan filter inbound traffic dengan firewall, hanya menerima dari IP Address dedicated kamu saja.

3. Menggunakan public key untuk metode otentikasinya.

4. Serta dengan cara melakukan tweaking keamanan berikut ini (cara ini khusus untuk server Ubuntu 20.04 LTS ):

Buat ulang kunci RSA dan ED25519

rm /etc/ssh/ssh_host_*

ssh-keygen -t rsa -b 4096 -f /etc/ssh/ssh_host_rsa_key -N “”

ssh-keygen -t ed25519 -f /etc/ssh/ssh_host_ed25519_key -N “”Hapus modul Diffie-Hellman small

awk ‘$5 >= 3071’ /etc/ssh/moduli > /etc/ssh/moduli.safe

mv /etc/ssh/moduli.safe /etc/ssh/moduliAktifkan kunci RSA dan ED25519

sed -i ‘s/^#HostKey /etc/ssh/ssh_host_(rsa|ed25519)key$/HostKey /etc/ssh/ssh_host\1_key/g’ /etc/ssh/sshd_configBatasi pertukaran kunci yang didukung, cipher, dan algoritma MAC

echo -e “\n# Restrict key exchange, cipher, and MAC algorithms, as per sshaudit.com\n# hardening guide.\nKexAlgorithms curve25519-sha256,curve25519-sha256@libssh.org,diffie-hellman-group16-sha512,diffie-hellman-group18-sha512,diffie-hellman-group-exchange-sha256\nCiphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr\nMACs hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com,umac-128-etm@openssh.com\nHostKeyAlgorithms ssh-ed25519,ssh-ed25519-cert-v01@openssh.com,sk-ssh-ed25519@openssh.com,sk-ssh-ed25519-cert-v01@openssh.com,rsa-sha2-256,rsa-sha2-512,rsa-sha2-256-cert-v01@openssh.com,rsa-sha2-512-cert-v01@openssh.com” > /etc/ssh/sshd_config.d/ssh-audit_hardening.confRestart server OpenSSH

service ssh restartTerkait hardening SSH untuk sistem operasi Ubuntu 20.04 ke bawah atau Redhat bisa di lihat pada situs sshaudit.com.