Awalnya diterbitkan di: https://www.situstarget.com/blog/cara-audit-konfigurasi-ssh-server-ubuntu/

Pada saat kamu membeli sebuah layanan VPS, perusahaan hosting akan memberikan akses root.

Data SSH server, yang perusahaan hosting berikan yaitu IP Address, username, dan password.

Dengan berbekal data informasi login SSH server ini.

Nantinya kamu sendiri yang akan mengkonfigurasikan seluruh layanan, termasuk soal keamanan server.

Sehingga sangat penting untuk mengamankan SSH server.

Pengaturan bawaan dari Ubuntu server masih bisa kamu tweaking agar lebih secure.

Salah satu tools online yang bisa melakukannya yaitu dengan menggunakan SSHAudit.

Cara Audit Konfigurasi SSH Server Dengan SSHAudit

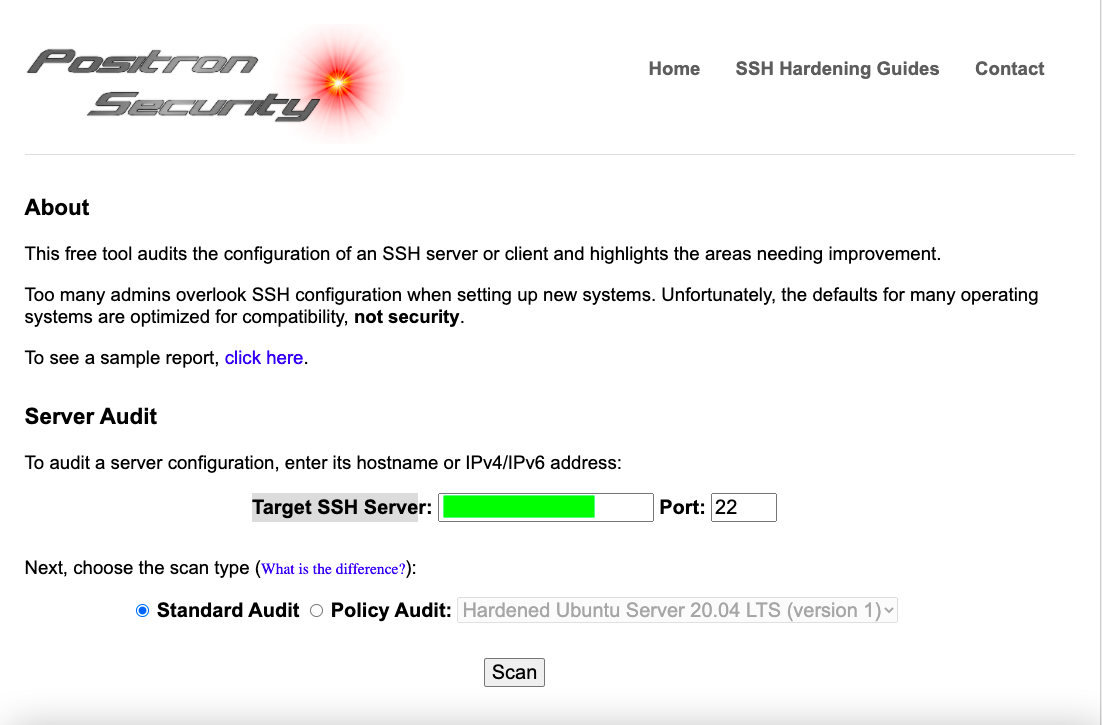

Pertama, buka terlebih dahulu situs SSHAudit, lalu masukkan alamat IP server di kotak Target SSH Server.

Selanjutnya, pilih tipe pemindaian. Saya menyarankan untuk kamu pilih yang Standar Audit saja.

Setelah itu, klik tombol Scan.

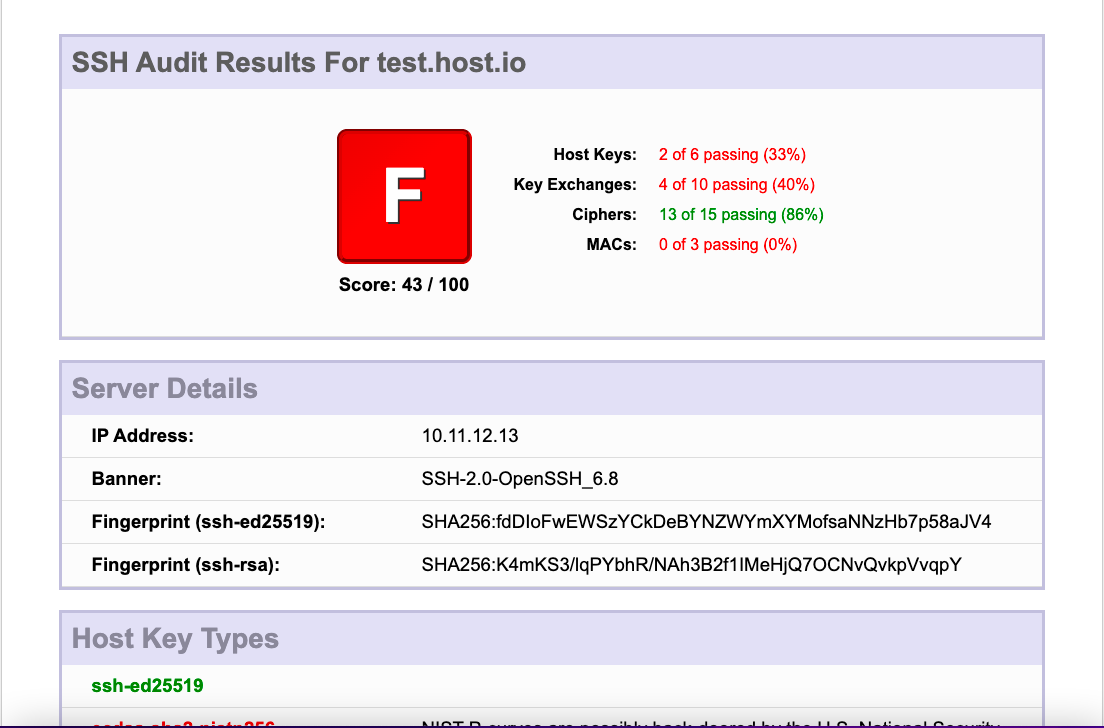

Pada halaman berikutnya kamu akan mendapatkan skor hasil audit SSH server, contohnya seperti ini.

Setelah melihat hasilnya ternyata nilai skor pada server saya sangat kecil. Apa yang harus saya lakukan?

Kamu bisa melakukan hardening server Ubuntu 20.04 dengan menjalankan perintah berikut.

Cara Hardening SSH Server Ubuntu 20.04 LTS

Pertama, login terlebih dahulu sebagai root atau jalankan perintah berikut ini agar menjadi root.

sudo -iBerikutnya lakukan regenerate kunci RSA dan ED25519 dengan menjalankan perintah ini.

rm /etc/ssh/ssh_host_*

ssh-keygen -t rsa -b 4096 -f /etc/ssh/ssh_host_rsa_key -N “”

ssh-keygen -t ed25519 -f /etc/ssh/ssh_host_ed25519_key -N “”Langkah berikutnya yaitu menghapus modul small Diffie-Hellman.

awk ‘$5 >= 3071’ /etc/ssh/moduli > /etc/ssh/moduli.safe

mv /etc/ssh/moduli.safe /etc/ssh/moduliMasukkkan perintah berikut untuk mengaktifkan kunci RSA dan ED25519.

echo -e “\n# Restrict key exchange, cipher, and MAC algorithms, as per sshaudit.com\n# hardening guide.\nKexAlgorithms curve25519-sha256,curve25519-sha256@libssh.org,diffie-hellman-group16-sha512,diffie-hellman-group18-sha512,diffie-hellman-group-exchange-sha256\nCiphers chacha20-poly1305@openssh.com,aes256-gcm@openssh.com,aes128-gcm@openssh.com,aes256-ctr,aes192-ctr,aes128-ctr\nMACs hmac-sha2-256-etm@openssh.com,hmac-sha2-512-etm@openssh.com,umac-128-etm@openssh.com\nHostKeyAlgorithms ssh-ed25519,ssh-ed25519-cert-v01@openssh.com,sk-ssh-ed25519@openssh.com,sk-ssh-ed25519-cert-v01@openssh.com,rsa-sha2-256,rsa-sha2-512,rsa-sha2-256-cert-v01@openssh.com,rsa-sha2-512-cert-v01@openssh.com” > /etc/ssh/sshd_config.d/ssh-audit_hardening.confLakukan restart untuk mengaplikasikan perubahan.

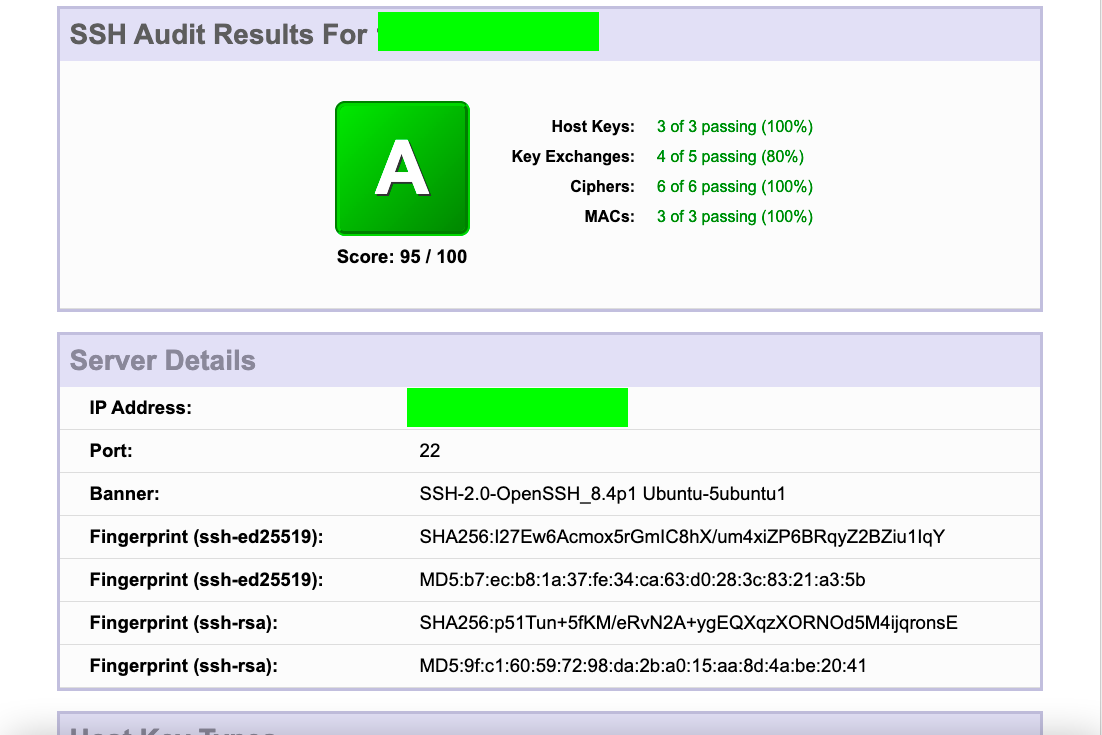

service ssh restartTerakhir, kamu bisa melakukan scan ulang dengan cara di atas.

Jika score kamu bertambah, maka kamu telah melakukan hardening SSH server dengan benar.

Jika kamu menggunakan versi Ubuntu 18.04 LTS atau yang lebih lama.

Atau untuk pengguna RedHat maupun Debian, kamu bisa melihat tutorial selengkapnya di artikel ini.

Semoga tips audit konfigurasi SSH ini bermanfaat.

Silahkan jika mau lanjut berdiskusi bisa melalui forum.situstarget.com ya.